Modell der geteilten Verantwortung

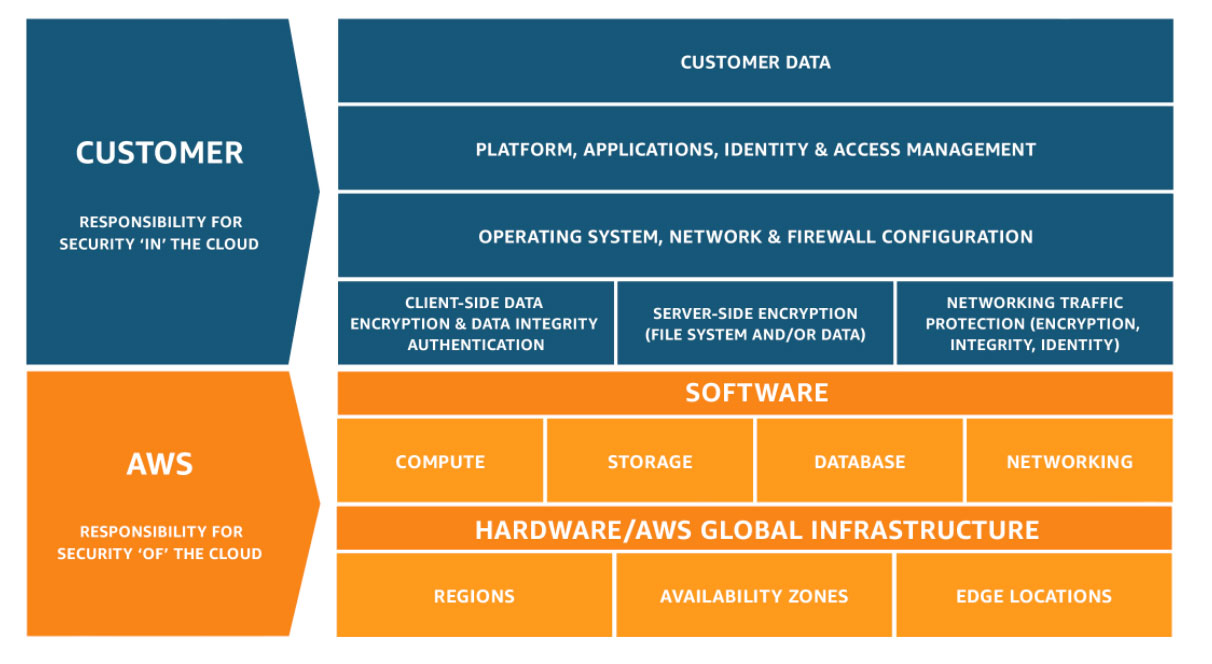

Sicherheit und Compliance stellen eine geteilte Verantwortlichkeit zwischen AWS und dem Kunden dar. Dieses geteilte Modell bedeutet für den Kunden eine Arbeitsentlastung, da die Komponenten des Hostbetriebssystems und der Virtualisierungsebene von AWS ausgeführt, verwaltet und gesteuert werden und zudem für die physische Sicherheit der Standorte gesorgt wird, an denen die Services ausgeführt werden. Der Kunde ist für das Gastbetriebssystem und dessen Verwaltung (einschließlich Updates und Sicherheitspatches), für andere damit verbundene Anwendungssoftware sowie für die Konfiguration der von AWS bereitgestellten Firewall für die Sicherheitsgruppe verantwortlich. Kunden sollten sich gut überlegen, welche Services sie auswählen, da ihre Zuständigkeiten von den genutzten Services, von deren Integration in ihre IT-Umgebung sowie von den geltenden Gesetzen und Vorschriften abhängen. Die Art und Weise dieser geteilten Verantwortlichkeit gewährleistet die Flexibilität und Kundenkontrolle, durch die die Bereitstellung ermöglicht wird. Wie im Diagramm unten ersichtlich wird diese Differenzierung der Verantwortlichkeit häufig als "Sicherheit der Cloud" im Gegensatz zu "Sicherheit in der Cloud" bezeichnet.

AWS-Verantwortlichkeit "Sicherheit der Cloud": AWS ist für den Schutz der Infrastruktur verantwortlich, in der alle in der AWS Cloud angebotenen Services ausgeführt werden. Diese Infrastruktur besteht aus der Hardware, Software, dem Netzwerk und den Einrichtungen, auf und in denen AWS Cloud-Services ausgeführt werden.

Kundenverantwortlichkeit "Sicherheit in der Cloud": Die Kundenverantwortlichkeit wird durch die AWS Cloud-Services bestimmt, die ein Kunde auswählt. Dies bestimmt den Konfigurationsaufwand, den der Kunde als Teil der Sicherheitsverantwortlichkeiten bewältigen muss. Ein Service wie Amazon Elastic Compute Cloud (Amazon EC2) wird zum Beispiel als Infrastructure-as-a-Service (IaaS) kategorisiert und setzt damit voraus, dass der Kunde alle erforderlichen Sicherheitskonfigurations- und -verwaltungsaufgaben erledigt. Kunden, die eine Amazon EC2-Instance bereitstellen, sind für die Verwaltung des Gastbetriebssystems (einschließlich Updates und Sicherheitspatches), für die gesamte Anwendungssoftware und alle Hilfsprogramme, die vom Kunden auf der Instance installiert werden, und für die Konfiguration der von AWS bereitgestellten Firewall (als Sicherheitsgruppe bezeichnet) auf jeder einzelnen Instance verantwortlich. Für davon abgeleitete Services wie Amazon S3 und Amazon DynamoDB steuert AWS die Infrastrukturschicht, das Betriebssystem und die Plattformen. Kunden greifen zum Speichern und Laden von Daten auf die Endpunkte zu. Die Kunden sind für die Verwaltung ihrer eigenen Daten (einschließlich Verschlüsselungsoptionen) und die Klassifizierung ihrer Assets verantwortlich. Mithilfe der IAM-Tools weisen sie geeignete Berechtigungen zu.

Das Modell der geteilten Verantwortung von Kunde/AWS kann auch auf IT-Kontrollen ausgedehnt werden. Genau wie die Verantwortung zum Betrieb der IT-Umgebung von AWS und seinen Kunden gemeinsam getragen wird, so wird auch die Verwaltung, der Betrieb und die Verifizierung von IT-Kontrollen gemeinsam getragen. AWS kann Kunden den Aufwand des Betreibens von Kontrollen durch die Verwaltung derjenigen Kontrollen abnehmen, die mit der in der AWS-Umgebung bereitgestellten physischen Infrastruktur verbunden sind, und die ggf. zuvor vom Kunden verwaltet wurden. Da jede Kundenumgebung in AWS anders bereitgestellt wird, können Kunden vom Verlagern der Verwaltung bestimmter IT-Kontrollen an AWS profitieren, was zu einem (neuen) verteilten Kontrollumfeld führt. Kunden können dann die ihnen zur Verfügung stehende AWS-Kontroll- und -Compliance-Dokumentation verwenden, um ggf. ihre Verfahren zur Kontrollbewertung und -überprüfung auszuführen. Unten finden Sie Beispiele für Kontrollen, die von AWS, von AWS-Kunden und/oder beiden verwaltet werden.

Vererbte Kontrolle: Kontrollen, die von AWS vollständig auf den Kunden übergehen.

- Physische und Umgebungskontrollen

Geteilte Kontrollen: Kontrollen, die für die Infrastruktur- und die Kundenebene gelten, allerdings in vollständig voneinander getrennten Kontexten oder Perspektiven. In einer geteilten Kontrolle stellt AWS die Anforderungen an die Infrastruktur bereit. Der Kunde muss eine eigene Kontrollimplementierung innerhalb seiner Verwendung von AWS-Services bereitstellen. Einige Beispiele:

- Patch-Verwaltung: AWS ist für das Patchen und das Beheben von Fehlern innerhalb der Infrastruktur verantwortlich, aber Kunden sind für das Patchen der Gastbetriebssysteme und Anwendungen verantwortlich.

- Konfigurationsmanagement: AWS übernimmt die Konfiguration der Infrastrukturgeräte, aber Kunden sind für das Konfigurieren der eigenen Gastbetriebssysteme, Datenbanken und Anwendungen verantwortlich.

- Bewusstsein und Schulungen: AWS schult AWS-Mitarbeiter, aber Kunden müssen ihre eigenen Mitarbeiter schulen.

Kundenspezifisch: Kontrollen, die alleine in der Verantwortung des Kunden liegen und auf der Anwendung basieren, die er innerhalb der AWS-Services bereitstellt. Einige Beispiele:

- Service- und Kommunikationsschutz oder Zonensicherheit, wofür es erforderlich sein könnte, dass ein Kunde Daten innerhalb von speziellen Sicherheitsumgebungen umleitet oder in Zonen platziert.

Anwendung des AWS-Modells der geteilten Verantwortung in der Praxis

Sobald ein Kunde das AWS-Shared-Responsibility-Modell versteht und weiß, wie es generell für den Betrieb in der Cloud gilt, muss er bestimmen, wie es auf seinen Anwendungsfall zutrifft. Die Verantwortung des Kunden hängt von vielen Faktoren ab, z. B. von den gewählten AWS-Services und -Regionen, der Integration dieser Services in die IT-Umgebung und den für das Unternehmen und die Arbeitslast geltenden Gesetzen und Vorschriften.

Die folgenden Übungen können Kunden dabei helfen, die Verteilung der Verantwortung auf der Grundlage des spezifischen Anwendungsfalls zu bestimmen:

Bestimmen Sie externe und interne Sicherheits- und damit verbundene Compliance-Anforderungen und -Ziele, und berücksichtigen Sie Branchen-Frameworks wie das NIST Cybersecurity Framework (CSF) und ISO.

Erwägen Sie den Einsatz des AWS Cloud Adoption Framework (CAF) und derBest Practices von Well-Architected, um Ihre digitale Transformation in großem Umfang zu planen und durchzuführen.

Überprüfen Sie die Sicherheitsfunktionen und Konfigurationsoptionen der einzelnen AWS-Services in den Sicherheitskapiteln der AWS-Service-Dokumentation.

Bewerten Sie die AWS-Services für Sicherheit, Identität und Compliance, um zu verstehen, wie sie zur Erfüllung Ihrer Sicherheits- und Compliance-Ziele eingesetzt werden können.

Prüfen Sie die Bescheinigungsdokumente von Drittanbietern, um festzustellen, welche Kontrollen vererbt wurden und welche erforderlichen Kontrollen Sie möglicherweise noch in Ihrer Umgebung implementieren müssen.

Bieten Sie Ihren internen und externen Audit-Teams Cloud-spezifische Lernmöglichkeiten, indem Sie die Trainingsprogramme der Cloud Audit Academy nutzen.

Führen Sie eine Well-Architected-Überprüfung Ihrer AWS-Workloads durch, um die Implementierung von Best Practices für Sicherheit, Zuverlässigkeit und Leistung zu bewerten.

Erkunden Sie die im digitalen AWS-Marketplace-Katalog verfügbaren Softwarelösungen mit Tausenden von Softwareangeboten unabhängiger Softwareanbieter, mit denen Sie Software, die auf AWS läuft, finden, testen, kaufen und bereitstellen können.

Entdecken Sie die AWS-Kompetenzpartner für Sicherheit, die Fachkenntnisse und nachweisliche Kundenerfolge bei der Absicherung jeder Phase der Cloud-Einführung bieten, von der anfänglichen Migration bis hin zu laufenden, täglichen Verwaltungsaufgaben.