Modelo de responsabilidad compartida

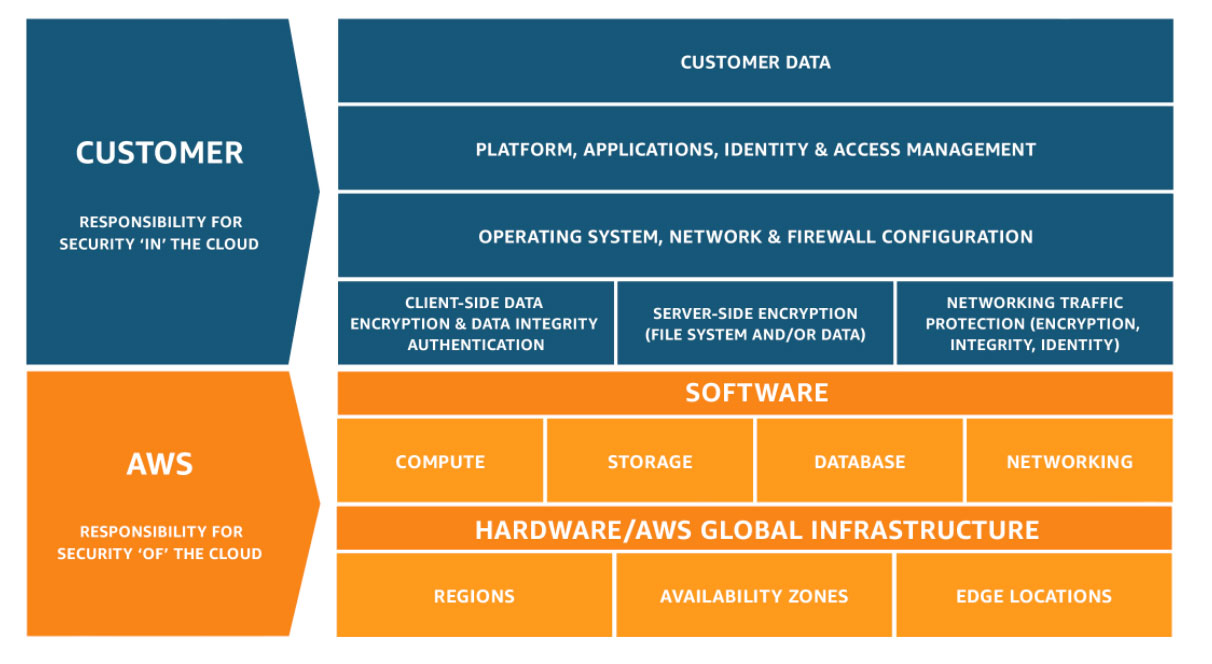

Los asuntos relacionados con la seguridad y la conformidad son una responsabilidad compartida entre AWS y el cliente. Este modelo compartido puede aliviar la carga operativa del cliente, ya que AWS opera, administra y controla los componentes del sistema operativo host y la capa de virtualización hasta la seguridad física de las instalaciones en las que funcionan los servicios. El cliente asume la responsabilidad y la administración del sistema operativo invitado (incluidas las actualizaciones y los parches de seguridad), de cualquier otro software de aplicaciones asociado y de la configuración del firewall del grupo de seguridad que ofrece AWS. Los clientes deben pensar detenidamente en los servicios que eligen, ya que las responsabilidades varían en función de los servicios que utilicen, de la integración de estos en su entorno de TI y de la legislación y los reglamentos correspondientes. La naturaleza de esta responsabilidad compartida también ofrece la flexibilidad y el control por parte del cliente que permite concretar la implementación. Como se muestra a continuación, la diferenciación de responsabilidades se conoce normalmente como seguridad "de" la nube y seguridad "en" la nube.

Responsabilidad de AWS en relación con la "seguridad de la nube": AWS es responsable de proteger la infraestructura que ejecuta todos los servicios provistos en la nube de AWS. Esta infraestructura está conformada por el hardware, el software, las redes y las instalaciones que ejecutan los servicios de la nube de AWS.

Responsabilidad del cliente en relación con la "seguridad en la nube": la responsabilidad del cliente estará determinada por los servicios de la nube de AWS que el cliente seleccione. Esto determina el alcance del trabajo de configuración a cargo del cliente como parte de sus responsabilidades de seguridad. Por ejemplo, un servicio como Amazon Elastic Compute Cloud (Amazon EC2) se clasifica como Infraestructura como servicio (IaaS) y, como tal, requiere que el cliente realice todas las tareas de administración y configuración de seguridad necesarias. Los clientes que implementan una instancia de Amazon EC2 son responsables de la administración del sistema operativo huésped (incluidos los parches de seguridad y las actualizaciones), de cualquier utilidad o software de aplicaciones que el cliente haya instalado en las instancias y de la configuración del firewall provisto por AWS (llamado grupo de seguridad) en cada instancia. En el caso de los servicios extraídos, como Amazon S3 y Amazon DynamoDB, AWS maneja la capa de infraestructura, el sistema operativo y las plataformas, mientras que los clientes acceden a los puntos de enlace para recuperar y almacenar los datos. Los clientes son responsables de administrar sus datos (incluidas las opciones de cifrado), clasificar sus recursos y utilizar las herramientas de IAM para solicitar los permisos correspondientes.

Este modelo de responsabilidad compartida entre los clientes y AWS también abarca los controles de TI. De la misma forma que AWS y sus clientes comparten la responsabilidad del funcionamiento del entorno de TI, también comparten la administración, el funcionamiento y la verificación de los controles de TI. AWS puede ayudar a aliviar la carga que supone para los clientes operar los controles, para lo que administra los controles asociados con la infraestructura física implementada en el entorno de AWS de cuya administración se encargaba anteriormente el cliente. Dado que la implementación de cada cliente se realiza de manera diferente en AWS, los clientes tienen la oportunidad de migrar a AWS la administración de determinados controles de TI para obtener un (nuevo) entorno de control distribuido. Los clientes pueden usar la documentación de conformidad y control de AWS disponible para ejecutar sus procedimientos de verificación y evaluación de controles según sea necesario. A continuación se incluyen ejemplos de controles cuya administración está a cargo de AWS, de los clientes de AWS o de ambos.

Controles heredados: controles que un cliente hereda totalmente de AWS.

- Controles físicos y de entorno

Controles compartidos: controles que se aplican tanto a la capa de la infraestructura como a las capas de los clientes, pero en contextos o perspectivas completamente independientes. En un control compartido, AWS suministra los requisitos para la infraestructura y el cliente debe proveer su propia implementación de controles en el uso que haga de los servicios de AWS. Entre los ejemplos se incluyen:

- Administración de parches: AWS es responsable de implementar parches y de corregir imperfecciones en el interior de la infraestructura, pero los clientes son responsables de implementar parches en sus aplicaciones y sistemas operativos huésped.

- Administración de configuración: AWS mantiene la configuración de sus dispositivos de infraestructura, pero el cliente es responsable de configurar sus aplicaciones, bases de datos y sistemas operativos huésped.

- Información y formación técnica: AWS capacita a los empleados de AWS, pero el cliente debe capacitar a sus propios empleados.

Controles específicos del cliente: controles que son de absoluta responsabilidad del cliente en función de la aplicación que implementa dentro de los servicios de AWS. Entre los ejemplos se incluyen:

- Seguridad de zona o protección de comunicaciones y servicios, que podrían necesitar que el cliente direccione o separe en zonas datos en entornos de seguridad específicos.

Aplicación del modelo de responsabilidad compartida de AWS en la práctica

Una vez que un cliente entiende el modelo de responsabilidad compartida de AWS y cómo se aplica en general a la operación en la nube, debe determinar cómo se aplica a su caso de uso. La responsabilidad del cliente varía en función de muchos factores, como los servicios de AWS y las regiones que elija, la integración de dichos servicios en su entorno de TI y las leyes y normativas aplicables a su organización y carga de trabajo.

Los siguientes ejercicios pueden ayudar a los clientes a determinar la distribución de la responsabilidad en función del caso de uso específico:

Determine la seguridad externa e interna y los requisitos y objetivos de cumplimiento relacionados, y tenga en cuenta los marcos de la industria como el Marco de Ciberseguridad (CSF) del NIST y la ISO.

Considere la posibilidad de emplear el Marco de adopción de la nube de AWS (CAF) y las prácticas recomendadas de Well-Architected para planificar y ejecutar su transformación digital a escala.

Revise la funcionalidad de seguridad y las opciones de configuración de los servicios individuales de AWS en los capítulos de seguridad de la documentación de los servicios de AWS.

Evalúe los Servicios de seguridad, identidad y conformidad de AWS a fin de comprender cómo pueden utilizarse para ayudar a cumplir sus objetivos de seguridad y conformidad.

Revise los documentos de certificación de auditorías de terceros para determinar los controles heredados y los controles requeridos que pueden quedar por implementar en el entorno.

Proporcione a sus equipos de auditoría internos y externos oportunidades de aprendizaje específicas para la nube aprovechando los programas de formación de la Academia de auditoría de nube.

Lleve a cabo una revisión Well-Architected de sus cargas de trabajo de AWS para evaluar la implementación de las prácticas recomendadas en materia de seguridad, fiabilidad y rendimiento.

Explore las soluciones disponibles en el catálogo digital de AWS Marketplace con miles de listados de software de proveedores de software independientes que le permiten encontrar, probar, comprar e implementar software que se ejecuta en AWS.

Explore los socios con competencias en seguridad de AWS que ofrecen experiencia y éxito demostrado de los clientes para asegurar cada etapa de la adopción de la nube, desde la migración inicial hasta la gestión diaria continua.