Modèle de responsabilité partagée

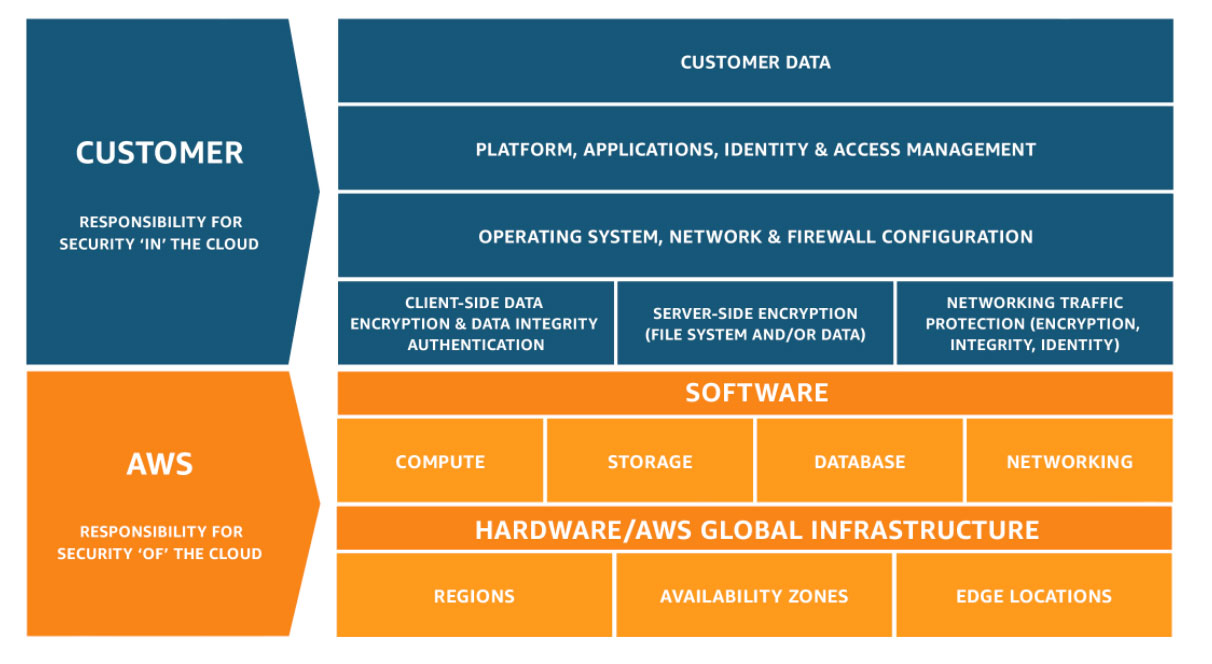

AWS et le client se partagent la responsabilité d'assurer la sécurité et la conformité. Ce modèle partagé permet d’alléger la charge opérationnelle du client étant donné qu’AWS exécute, gère et contrôle les composants depuis le système d’exploitation hôte jusqu’à la couche de virtualisation en passant par la sécurité physique des installations dans lesquelles le service s’exécute. Le client est responsable de la gestion du système d'exploitation invité (et notamment de l'installation des mises à jour et correctifs de sécurité), de tout autre logiciel d'application associé, ainsi que de la configuration du pare-feu du groupe de sécurité fourni par AWS. Les clients doivent examiner avec attention les services choisis comme leurs responsabilités varient en fonction des services utilisés, de l’intégration de ces services à leur environnement informatique et des lois et réglementations applicables. La nature de cette responsabilité partagée offre également une certaine flexibilité qui donne le contrôle au client autorisant le déploiement. Comme indiqué dans le graphique ci-dessous, cette différenciation de responsabilité implique la sécurité dans le cloud côté AWS et sécurité dans le cloud côté client.

Responsabilité d'AWS pour la « sécurité du cloud »: AWS est responsable de la protection de l'infrastructure exécutant tous les services proposés dans le cloud AWS. Cette infrastructure est composée du matériel, des logiciels, du réseau et des installations exécutant les AWS Cloud services.

Responsabilité du client pour la « sécurité dans le cloud »: la responsabilité du client sera déterminée en fonction des AWS Cloud services que ce dernier choisit. Ces services détermineront le niveau de configuration que le client devra effectuer dans le cadre de sa responsabilité en matière de sécurité. Par exemple, un service tel qu'Amazon Elastic Compute Cloud (Amazon EC2) est placé dans la catégorie Infrastructure as a Service (IaaS) et dans ce sens, le client doit effectuer toutes les configurations de sécurité et tâches de gestion nécessaires. Le client qui déploie une instance Amazon EC2 est responsable de la gestion du système d'exploitation invité (mises à jour et correctifs de sécurité compris), des logiciels, applications et utilitaires installés par le client sur la ou les instances, ainsi que de la configuration du pare-feu fourni par AWS (groupe de sécurité) sur chaque instance. Pour les services compacts, tels qu'Amazon S3 et Amazon DynamoDB, AWS exploite la couche d'infrastructure, le système d'exploitation et les plates-formes, tandis que les clients ont accès aux points de terminaison pour stocker et extraire des données. Le client est responsable de la gestion de ses données (y compris des options de chiffrement), du classement de ses ressources et de l'utilisation des outils IAM pour appliquer les autorisations appropriées.

Ce modèle de responsabilité partagée entre le client et AWS s’étend également aux contrôles informatiques. Tout comme la responsabilité de l’exécution de l’environnement informatique est partagée entre AWS et ses clients, la gestion, l’exécution et la vérification des contrôles informatiques le sont également. AWS peut aider à alléger la charge de travail des clients par rapport aux contrôles d’exécution en gérant les contrôles associés à l’infrastructure physique déployée dans l’environnement AWS ayant pu être gérée auparavant par le client. Comme le déploiement dans AWS est différent pour chacun des clients, ces derniers peuvent profiter du passage de la gestion de certains contrôles informatiques à AWS, ce qui crée un (nouvel) environnement de contrôle distribué. Les clients peuvent alors utiliser la documentation disponible sur le contrôle et la conformité d'AWS pour réaliser leurs procédures d'évaluation et de vérification, si besoin. Vous trouverez ci-dessous des exemples de contrôles gérés par AWS et/ou par des clients AWS.

Contrôles acquis : contrôles qu'un client acquiert à partir d'AWS.

- Contrôles physiques et de l'environnement

Contrôles partagés : contrôles qui s'appliquent à la couche de l'infrastructure et aux couches du client, mais dans des contextes ou des perspectives complètement distincts. Dans un contexte de contrôle partagé, AWS fournit les prérequis de l'infrastructure et de son côté, le client doit assurer la mise en œuvre de ses propres contrôles dans le cadre de son utilisation des services AWS. En voici quelques exemples :

- Gestion des correctifs : AWS est responsable de la correction des défauts liés à l'infrastructure, mais le client est responsable de la correction de son ou ses systèmes d'exploitation et applications invités.

- Gestion de la configuration : AWS entretient la configuration de ses infrastructures, mais le client doit configurer ses propres systèmes d'exploitation, bases de données et applications invités.

- Connaissance et formation : AWS forme les collaborateurs AWS, mais le client est responsable de la formation de ses propres collaborateurs.

Spécificité client : contrôles étant uniquement sous la responsabilité du client en fonction de l'application déployée dans les services AWS. En voici quelques exemples :

- Protection du service et des communications ou sécurité de zone pouvant nécessiter de la part du client un routage ou des données de zone au sein d'environnements de sécurité particuliers.

Utilisation d'un modèle de responsabilité partagée avec AWS dans les faits

Une fois que les clients ont compris le modèle de responsabilité partagée d'AWS et comment il s'applique aux opérations du cloud, ils doivent déterminer comment le mettre en œuvre dans leur cas d'utilisation. La responsabilité des clients varie en fonction de plusieurs facteurs, par exemple : les services et les régions AWS qu'ils choisissent, l'intégration de ces services à leur environnement informatique, les lois et les réglementations applicables à leur organisation et à leur charge de travail.

Les exercices suivants peuvent aider les clients à déterminer la répartition des responsabilités en fonction de leur cas d'utilisation propre :

Déterminez les exigences et objectifs de sécurité externe et interne et de conformité y afférentes, et prenez en compte les frameworks du secteur, comme le framework de cybersécurité du NIST (CSF) et les normes ISO.

Envisagez l'utilisation du Framework d'adoption du Cloud AWS (CAF) et des meilleures pratiques Well-Architected pour planifier et exécuter votre transformation numérique à grande échelle.

Passez en revue les fonctionnalités de sécurité et les options de configuration des services AWS individuels dans les chapitres relatifs à la sécurité de la Documentation sur la sécurité AWS.

Évaluez les services AWS dédiés à la sécurité, à l'identité et à la conformité pour comprendre comment ils peuvent être utilisés pour atteindre vos objectifs de sécurité et de conformité.

Passez en revue les documents d'attestation d'audit de tiers pour déterminer les contrôles hérités et les contrôles requis à mettre encore en œuvre dans votre environnement.

Proposez à vos équipes d'audit interne et externe des possibilités de formation spécifique au cloud en profitant des programmes de formation de la Cloud Audit Academy.

Effectuez une révision Well-Architected de vos charges de travail AWS pour évaluer la mise en œuvre des meilleures pratiques en termes de sécurité, de fiabilité et de performances.

Explorez les solutions disponibles dans le catalogue numérique AWS Marketplace contenant des milliers de listes de logiciels créés par des prestataires indépendants. Vous pouvez y rechercher, tester, acheter et déployer des logiciels s'exécutant sur AWS.

Découvrez les partenaires AWS disposant de la compétence Sécurité qui ont une expertise technique approfondie et ont fait leurs preuves auprès de leurs clients en garantissant la réussite de chaque étape de l'adoption du cloud, de la migration initiale jusqu'à la gestion quotidienne continue.