Modelo de responsabilidade compartilhada

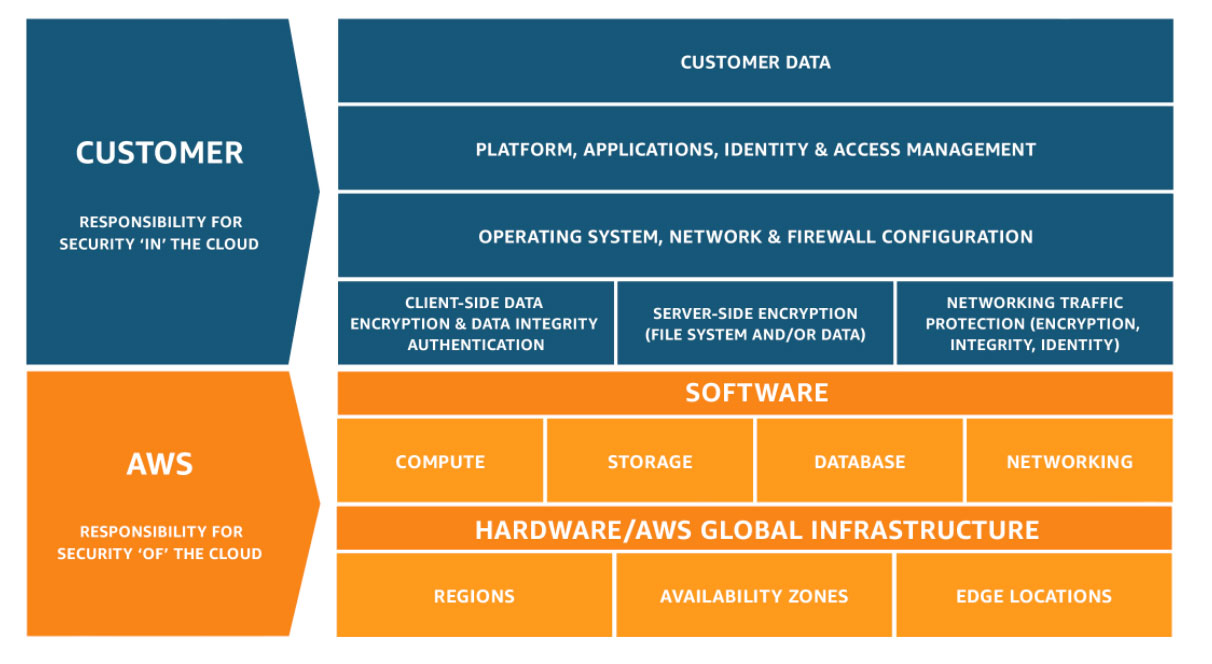

Segurança e conformidade constituem uma responsabilidade compartilhada entre a AWS e o cliente. Esse modelo compartilhado pode auxiliar a reduzir os encargos operacionais do cliente à medida que a AWS opera, gerencia e controla os componentes do sistema operacional do host e a camada de virtualização, até a segurança física das instalações em que o serviço opera. O cliente assume a gestão e a responsabilidade pelo sistema operacional convidado (inclusive atualizações e patches de segurança), por outros softwares de aplicativos associados e pela configuração do firewall do grupo de segurança fornecido pela AWS. Os clientes devem examinar cuidadosamente os serviços que escolherem, pois suas respectivas responsabilidades variam de acordo com os serviços utilizados; a integração desses serviços ao seu ambiente de TI e as leis e regulamentos aplicáveis. A natureza dessas responsabilidades compartilhadas também oferece a flexibilidade e o controle do cliente necessários para a implantação. Como pode ser visto no gráfico abaixo, esta distinção entre responsabilidades é denominada normalmente como segurança “da” nuvem versus segurança “na” nuvem.

Responsabilidade da AWS: “segurança da nuvem”: a AWS é responsável por proteger a infraestrutura que executa todos os serviços oferecidos na Nuvem AWS. Essa infraestrutura é composta por hardware, software, redes e instalações que executam os Serviços de nuvem AWS.

Responsabilidade do cliente: “segurança na nuvem”: a responsabilidade do cliente será determinada pelos Serviços de nuvem AWS selecionados por ele. Isso determina a quantidade de operações de configuração que o cliente deverá executar como parte de suas responsabilidades de segurança. Por exemplo, um serviço como o Amazon Elastic Compute Cloud (Amazon EC2) é categorizado como Infrastructure as a Service (IaaS – Infraestrutura como serviço) e, dessa forma, exige que o cliente execute todas as tarefas necessárias de configuração e gerenciamento da segurança. Os clientes que implantam uma instância do Amazon EC2 são responsáveis pelo gerenciamento do sistema operacional convidado (o que inclui atualizações e patches de segurança), por qualquer utilitário ou software de aplicativo instalado pelo cliente nas instâncias, bem como pela configuração do firewall disponibilizado pela AWS (chamado de grupo de segurança) em cada instância. Para serviços abstraídos, como o Amazon S3 e o Amazon DynamoDB, a AWS opera a camada de infraestrutura, o sistema operacional e as plataformas, e os clientes acessam os endpoints para armazenar e recuperar dados. Os clientes são responsáveis por gerenciar os dados deles (o que inclui opções de criptografia), classificando os ativos e usando as ferramentas de IAM para aplicar as permissões apropriadas.

Esse modelo de responsabilidade compartilhada entre o cliente e a AWS também se estende aos controles de TI. Assim como a responsabilidade para operar o ambiente de TI é compartilhada entre a AWS e os seus clientes, o mesmo ocorre com o gerenciamento, a operação e a verificação de controles compartilhados de TI. A AWS pode auxiliar a reduzir os encargos operacionais de controles do cliente gerenciando os controles associados à infraestrutura física implementada no ambiente da AWS que anteriormente eram gerenciados pelo cliente. Já que cada cliente é implantado de forma diferente na AWS, os clientes podem aproveitar a transferência do gerenciamento de determinados controles de TI para a AWS, resultando em um (novo) ambiente de controle distribuído. Os clientes podem usar a documentação sobre controle e conformidade da AWS para executar seus procedimentos de avaliação e verificação de controle, conforme for necessário. Veja abaixo exemplos de controles gerenciados pela AWS, por clientes da AWS e/ou por ambos.

Controles herdados: controles que um cliente herda completamente da AWS.

- Controles físicos e ambientais

Controles compartilhados: controles que se aplicam à camada de infraestrutura e às camadas do cliente, mas em perspectivas ou contextos totalmente distintos. Em um controle compartilhado, a AWS disponibiliza os requisitos de infraestrutura e o cliente deve disponibilizar sua própria implementação de controles dentro do uso de Serviços da AWS. Os exemplos incluem:

- Gerenciamento de patches: a AWS é responsável pela aplicação de patches e pela correção de falhas na infraestrutura, mas os clientes são responsáveis pela aplicação de patches em seu SO convidado e nos seus aplicativos.

- Gerenciamento de configuração: a AWS mantém a configuração dos dispositivos de infraestrutura, mas o cliente é responsável pela configuração dos seus próprios bancos de dados, aplicativos e sistemas operacionais convidados.

- Conhecimentos e treinamento: a AWS treina funcionários da AWS, mas o cliente deve treinar seus próprios funcionários.

Específicos do cliente: controles que são de responsabilidade exclusiva do cliente com base no aplicativo implantado nos serviços da AWS. Os exemplos incluem:

- Proteção ou zona de segurança de serviços e comunicação, que pode exigir que o cliente roteie dados para ambientes de segurança específicos.

Coloque o modelo de responsabilidade compartilhada da AWS em prática

Quando o cliente compreender o modelo de responsabilidade compartilhada da AWS e a sua aplicação frequente nas operações na nuvem, ele deverá determinar como quer implementá-lo em seu caso de uso. A responsabilidade do cliente varia com base em muitos fatores, incluindo os produtos e regiões da AWS escolhidos, a integração deles com o seu ambiente de TI, bem como as leis e regulamentos aplicáveis à sua organização e workload.

O exercício a seguir pode ajudar os clientes a estabelecer distribuições de responsabilidade com base em um caso de uso específico:

Determine as condições de segurança interna e externa e os requisitos e objetivos de conformidade relacionados e considere os frameworks do setor, como o NIST Cybersecurity Framework (CSF) e ISO.

Considere utilizar o AWS Cloud Adoption Framework (CAF) e as práticas recomendadas do Well-Architected para planejar e realizar a sua transformação digital em grande escala.

Revise as opções de configuração e funcionalidades de segurança dos produtos da AWS nos capítulos de segurança da documentação de produtos da AWS.

Avalie os serviços de segurança, identidade e conformidade da AWS para entender como podem ser usados para ajudar a alcançar os seus objetivos de segurança e conformidade.

Revise os documentos de declaração de auditoria de terceiros para determinar os controles herdados e quais controles obrigatórios talvez você precise implementar em seu ambiente.

Ofereça oportunidades de aprendizado específicas da nuvem às suas equipes internas e externas de auditoria com os programas de treinamento do Cloud Audit Academy.

Realize uma revisão do Well-Architected em suas workloads da AWS para avaliar a implementação de práticas recomendadas relativas a segurança, confiabilidade e performance.

Explore as soluções disponíveis no catálogo digital do AWS Marketplace, com milhares de ofertas de software de fornecedores independentes que permitem que você pesquise, teste, compre e implante softwares executados na AWS.

Explore os parceiros com competência em segurança da AWS que oferecem experiência e sucesso comprovado com clientes na garantia de cada etapa da adoção da nuvem, da migração inicial até o gerenciamento diário contínuo.